IMPORTANTE – PER TUTTI GLI UTENTI OFFICE 365

DAL PROSSIMO 28 FEBBRAIO 2019, OFFICE 365 NON SUPPORTERA’ PIU’ LA CRITTOGRAFIA 3DES

A partire dal 28 febbraio 2019, Microsoft manda definitivamente in pensione la crittografia 3DES. Per garantire il servizio più sicuro per impostazione predefinita Microsoft sposterà tutti i servizi online su Transport Layer Security (conosciuto come TLS) 1.2 per fornire la crittografia “Best-in-Class”. Di conseguenza, le connessioni a Microsoft che utilizzano la crittografia 3DES cesseranno di funzionare. Ricordiamo pertanto di assicurarvi che tutte le connessioni client-server e browser-server che utilizzano 3DES per connettersi ai servizi Office 365 siano state aggiornate. Per qualsiasi necessità contattateci senza impegno.

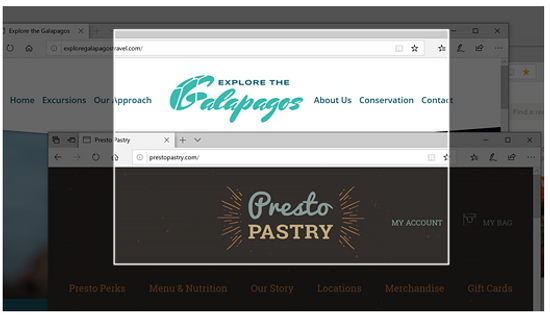

COME ACQUISIRE / CATTURARE “IL CONTENUTO DELLO SCHERMO” CON WINDOWS 10

Su Windows 10, la funzionalità “Strumento di cattura” che permette di acquisire la cattura del contenuto dello schermo o per contrassegnare e condividere un’immagine precedente è stata ulteriormente migliorata.

Per eseguire velocemente la cattura di una area dello schermo, premere contemporaneamente i tasti “WINDOWS” + “MAIUSC” + “S” per aprire la barra di cattura, quindi il cursore cambierà aspetto diventando “a croce”, posizionarsi su un vertice dell’area che intendiamo acquisire e mantenendo premuto il pulsante sinistro del mouse spostiamoci sul vertice opposto dell’area che intendiamo acquisire – vedremo così crearsi una “finestra”, che sarà di fatto “l’area” che acquisiremo”. L’area così catturata verrà salvata negli “Appunti“ e potrà così essere “incollata” dove vogliamo (in un messaggio email, in un documento, in un programma di editing per grafica, ecc.).

Pubblicato l’elenco delle tipologie dei trattamenti soggetti al DPIA (valutazione di impatto sulla protezione dei dati)

Lo scorso novembre è stato pubblicato sulla Gazzetta Ufficiale Serie Generale n. 269 del 19 novembre 2018 “l’elenco delle tipologie di trattamenti soggetti al requisito di una valutazione d’impatto sulla protezione dei dati (DPIA) ai sensi dell’art. 35, comma 4, del Regolamento (UE) n. 2016/679” Con questo provvedimento (n. 467 dell’11 ottobre 2018), l’Autorità Italiana per la Protezione dei Dati Personali individua così delle tipologie di trattamenti che NECESSARIAMENTE obbligano il “Titolare del trattamento” ad effettuare una Valutazione d’impatto (DPIA) sulla protezione dei dati trattati, restando fermo quindi l’obbligo di adottare una valutazione d’impatto sulla protezione dei dati laddove ricorrano due o più dei criteri individuati dal WP 248, rev. 01 (testo in Italiano del gruppo di lavoro art. 29, scaricabile per gli utenti registrati ) e che in taluni casi “un titolare del trattamento può ritenere che un trattamento che soddisfa soltanto uno [dei predetti] criteri richieda una valutazione d’impatto sulla protezione dei dati” (cfr. WP 248, rev. 01, pag. 11). Inoltre, come indicato anche dal Garante stesso, tale elenco, NON è esaustivo e potrà essere ulteriormente modificato o integrato anche sulla base delle risultanze emerse nel corso della prima fase di applicazione del RGPD (Regolamento Generale sulla Protezione Dati).

A questo link potete trovare il testo integrale del documento del Garante, pubblicato in gazzetta ufficiale, mentre il relativo allegato è disponibile qui

DPIA, GDPR, PIA, Protezione Dati Personali, RGPD, Valutrazione d'impatto sulla protezione dei dati

GDPR e CRITTOGRAFIA – OCCHIO AI FALSI MITI !!

Nel ricordare che il Regolamento Generale per la protezione dei dati personali o GDPR (General Data Protection Regulation – legge UE 2016/679) non indica requisiti minimi per la protezione dei dati, ma pone come principale focalizzazione “una nuova consapevolezza aziendale” sulla protezione dei dati personali e quindi ne derivano ben altre considerazioni da fare, pertanto, non è con una installazione di un qualcosa o l’implementazione di un sistema “x” o “z” che ci “mettiamo in regola” ma con la creazione di una vera e propria “strategia” di protezione dei dati personali (e quindi non solo con “strumenti”) , vogliamo cogliere l’occasione di porre l’attenzione su un metodo definito come “Compliance GDPR”, ovvero la CRITTOGRAFIA.

Nel ricordare che il Regolamento Generale per la protezione dei dati personali o GDPR (General Data Protection Regulation – legge UE 2016/679) non indica requisiti minimi per la protezione dei dati, ma pone come principale focalizzazione “una nuova consapevolezza aziendale” sulla protezione dei dati personali e quindi ne derivano ben altre considerazioni da fare, pertanto, non è con una installazione di un qualcosa o l’implementazione di un sistema “x” o “z” che ci “mettiamo in regola” ma con la creazione di una vera e propria “strategia” di protezione dei dati personali (e quindi non solo con “strumenti”) , vogliamo cogliere l’occasione di porre l’attenzione su un metodo definito come “Compliance GDPR”, ovvero la CRITTOGRAFIA.

La crittografia, ribadiamolo, non è di per sé, rendere il nostro sistema o un trattamento di documenti “CONFORME” alla normativa GDPR, ma solo uno degli strumenti che possiamo utilizzare come no.

La valutazione di come e se impiegare questo strumento deve essere fatta all’interno di un “piano di protezione dei dati personali”.

Per dare un idea di ciò di cui stiamo parlando.. CRITTOGRAFIA , bene, cifriamo tutto il contenuto di un hard disk o solo una parte? su tutti i sistemi o solo su alcuni? con quale mezzo? password o certificato o entrambe? che impatto avrà la cifratura in termini di performance sul sistema e sulle procedure? cifriamo i documenti anche quando devono essere trasmessi esempio come allegati di posta elettronica o solamente quando gli trasferiamo sul cloud?

Tutte queste domande devono essere poste da professionisti, dopo una corretta analisi e la creazione di un vero e proprio “piano di protezione dei dati personali”, e non da “consulenti” che forse, hanno solo voglia di vendervi un nuovo prodotto/servizio magari con la scusa che è RICHIESTO dal GDPR !!!

Se volete saperne di più non esitate a contattarci !!!

Cifratura, Crittografia, GDPR, GDPR Compliance, General Data Protection Regulation, Piano di protezione dei dati personali, Privacy, Regolamento generale sulla protezione dei dati, Regolamento UE 2016/679

RANSOMWARE, ANCORA IN POLE POSITION NELLE STRATEGIE DEI CYBERCRIMINALI.

Nel primo semestre 2018, i “Ransomware” continuano ad essere gli strumenti preferiti dalla criminalità informatica con danni stimati in centinaia di milioni di dollari in tutto il mondo. La criminalità sfrutta questi tipi di malware, rendendo indisponibili i dati del malcapitato, chiedendogli un riscatto che varia mediamente da € 100 a € 500 (ovviamente in cryptovalute) ma possono arrivare anche a € 10.000/ €15.000 per fornire la “chiave” per recuperare i dati. Anche se l’invito è di NON PAGARE alcuna cifra (anche nel caso di cifre esigue), in quanto questo pagamento non solo alimenta di fatto la criminalità ma la spinge a perpetuare questo tipo di reato con strumenti sempre più efficaci, si continuano a registrare numeri sempre costanti di vittime che non avendo altre speranze di recuperare i propri dati, pagano l’importo richiesto con la speranza di ricevere le istruzioni che però spesso non arriveranno mai o comunque inutili perché magari nel frattempo i sever con le chiavi sono stati chiusi.

Nel primo semestre 2018, i “Ransomware” continuano ad essere gli strumenti preferiti dalla criminalità informatica con danni stimati in centinaia di milioni di dollari in tutto il mondo. La criminalità sfrutta questi tipi di malware, rendendo indisponibili i dati del malcapitato, chiedendogli un riscatto che varia mediamente da € 100 a € 500 (ovviamente in cryptovalute) ma possono arrivare anche a € 10.000/ €15.000 per fornire la “chiave” per recuperare i dati. Anche se l’invito è di NON PAGARE alcuna cifra (anche nel caso di cifre esigue), in quanto questo pagamento non solo alimenta di fatto la criminalità ma la spinge a perpetuare questo tipo di reato con strumenti sempre più efficaci, si continuano a registrare numeri sempre costanti di vittime che non avendo altre speranze di recuperare i propri dati, pagano l’importo richiesto con la speranza di ricevere le istruzioni che però spesso non arriveranno mai o comunque inutili perché magari nel frattempo i sever con le chiavi sono stati chiusi.

Fare vittime con i Ransomware per i criminali informatici è molto semplice e non richiede strategie di “Hacking” avanzate come possono invece essere richieste per “attaccare” o “colpire” uno determinato, specifico obiettivo.

Di fatto, per i criminali, non è importante chi si colpisce ma colpire il più alto numero possibile di vittime, non importa se si tratta di un singolo utente magari uno studente o una casalinga, un impresa artigiana, un libero professionista, una multinazionale o un ospedale, quello che conta è il numero delle vittime perché di fatto più sono le vittime colpite più alto sarà il numero di possibili “disperati” che, non vedendo altre possibilità di recuperare i propri dati in quanto il piano di “Disaster Recovery” non ha funzionato o peggio è ASSENTE, pagheranno il riscatto !!

Attacco informatico, backup, Copie Sicurezza, crimine informatico, Cryptolocker, cryptovalute, cybercrime, cybersecurity, Decrypt0r, disaster recovery, Hacking, Malware, pagamento riscatto, Ransomware, recupero dati, restore, riscatto, riscatto informatico, Sicurezza Informatica, WannaCry, WannaCrypt